Dove il mercato viene ad informarsi.

T +39 011.5813.777

Email: sales@fidaonline.com

FIDA - Finanza Dati Analisi

Via Cernaia 31, IT10121 Torino (ITALY)

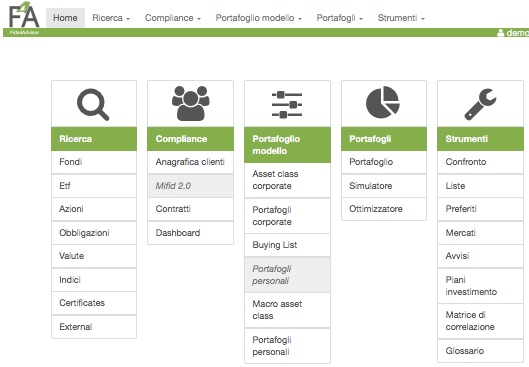

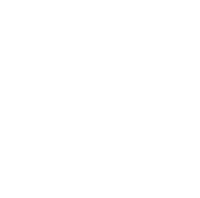

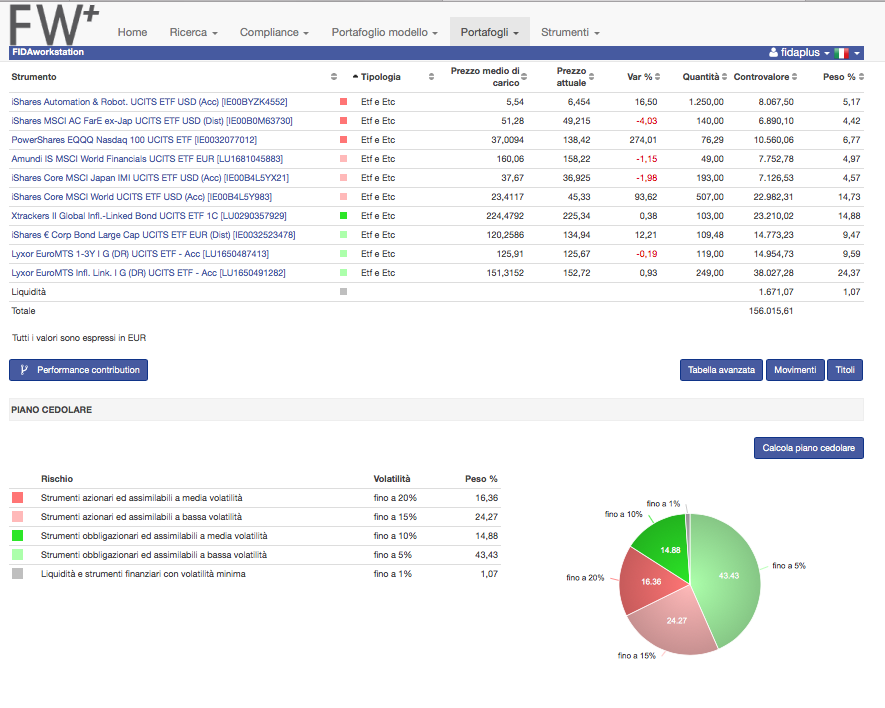

DASHBOARD

Un pannello di controllo che monitora automaticamente l'adeguatezza dei portafogli e la loro coerenza con i portafogli modello.

PROPOSTAPersonalizzata

Uno strumento indispensabile per realizzare raccomandazioni complesse che coniugano portafogli modello e scelte discrezionali, assicurando adeguatezza ed efficienza operativa.

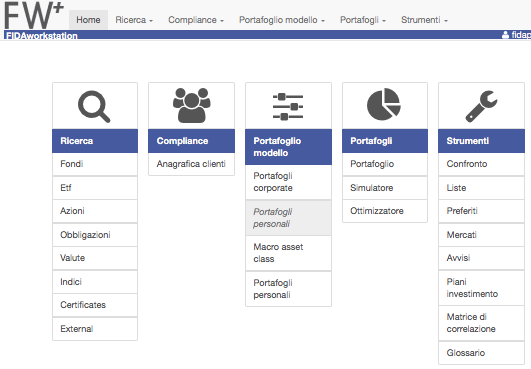

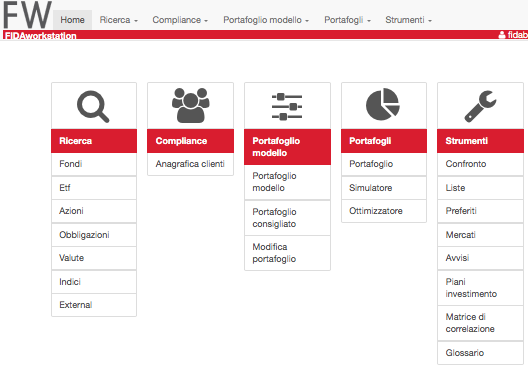

PORTAFOGLIModello

Gestione dei portafogli modello con la verifica preventiva del target market cui possono essere proposti. Ottimizzatore di portafoglio per la selezione dell'asset allocation.